juillet 17, 2020

Les années du cyberpassé – partie 8 : 1998-2000 (trois grandes premières : restructuration, bureaux à l’étranger, conférence des partenaires).

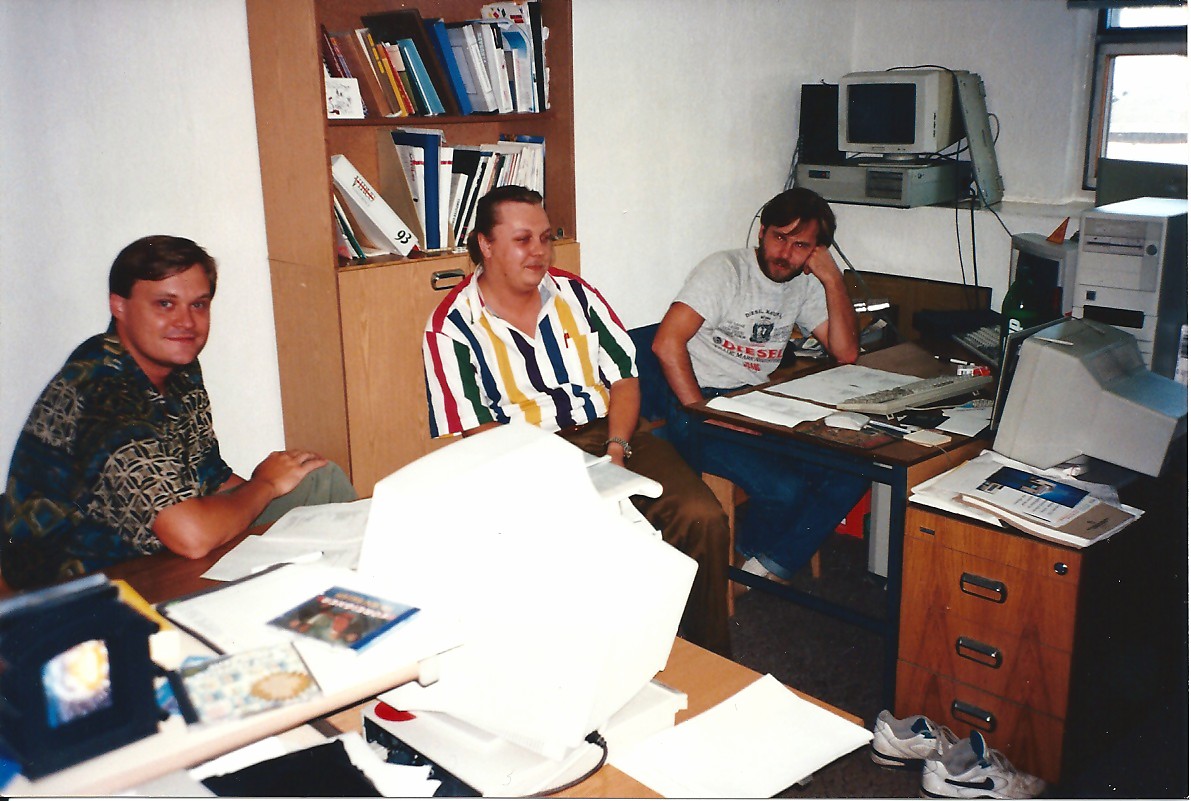

Les premières années après la création de l’entreprise ont été les plus difficiles de toutes, car nous avons vraiment dû mettre les bouchées doubles, et presque nous tuer à la tâche. C’était comme si nous comprimions un ressort pour qu’il ne soit libéré que plus tard afin de faire monter la société haut et loin, au-delà de l’horizon et dans la bonne direction pour réaliser nos rêves fous (faites attention aux rêves vous que vous avez :)). Après l’enregistrement officiel de KL en 1997, nous avons fait beaucoup de choses avec très peu de moyens. Nous n’avions pas d’argent et presque pas de ressources, mais la cybersécurité n’attend personne : de nouvelles technologies étaient nécessaires et le marché exigeait de nouveaux produits. Nous avons donc travaillé dur, la plupart des week-ends, et presque sans jamais prendre de vacances. Alors, sur quoi travaillions-nous ? Voici un exemple…

Juin 1998 : l’épidémie globale du virus Tchernobyl (CIH) Tous les autres antivirus ne l’ont pas remarquée ou ne s’en sont pas préoccupés, ou étaient en vacances ; nous étions presque les seuls à avoir un produit qui non seulement attrapait le virus, mais soignait aussi les systèmes infectés par cet agent pathogène. Le web (ce n’était déjà plus seulement Runet:)) était bourré de liens vers notre site C’est ainsi que nos réactions ultra-rapides aux nouvelles menaces et notre capacité à lancer des mises à jour rapides avec des procédures de traitement de menaces spécifiques ont été récompensées. Alors que cette menace virale spécifique s’installait de manière incroyablement astucieuse dans la mémoire de Windows, attrapait les appels d’accès aux fichiers et infectait les fichiers exécutables il a fallu un processus de dissection personnalisé qui aurait été impossible à mettre en œuvre sans la flexibilité des mises à jour.

Donc oui, nous obtenions de bons résultats et nous progressions. Et puis, deux mois plus tard, nous avons reçu un coup de main (du destin ?!) des plus inattendus…

Août 1998 : la crise financière russe, avec la dévaluation du rouble, et le défaut de paiement de la Russie sur sa dette. Dans l’ensemble, c’était quelque chose de négatif pour la plupart des Russes, mais nous avons eu beaaaaaucoup de chance : tous nos partenaires étrangers nous payaient d’avance en devises étrangères. Nous étions exportateurs. Notre monnaie de fonctionnement était un rouble fortement dévalué ; et nos revenus des dollars, livres sterling, yens, etc. Nous étions riches !

Mais nous ne nous sommes pas reposés sur nos lauriers et notre coup de chance en pleine crise financière. Nous avons utilisé cette période pour embaucher de nouveaux managers professionnels (et donc chers !). Rapidement, nous avons eu des directeurs financiers, techniques et commerciaux. Et un peu plus tard, nous avons commencé à embaucher des cadres intermédiaires. C’était notre toute première « restructuration » – lorsque « l’équipe » est devenue une « entreprise » ; lorsque les relations amicales et organiques ont été remplacées par une structure organisationnelle, des subordinations et une responsabilité plus formelles. La restructuration aurait pu être douloureuse ; heureusement, elle ne l’a pas été : nous nous en sommes simplement sortis sans trop de nostalgie de notre époque « familiale ».

// Pour tout savoir sur ce type de restructuration / réorganisation d‘entreprise, je recommande fortement le livre Reengineering the Corporation par Michael Hammer et James Champy. Il est excellent. Vous pouvez trouver d‘autres livres ici.

En 1999, nous avons ouvert notre première filiale à l‘étranger à Cambridge, au Royaume-Uni. Mais pourquoi, alors que le marché britannique est peut-être l’un des plus difficiles à pénétrer pour les étrangers ? En fait, c’était un peu par hasard (je vous raconte tout ensuite). Mais il fallait bien commencer quelque part, et de toute façon, nos premières expériences – y compris les nombreuses erreurs et leçons apprises – au Royaume-Uni ont contribué à faciliter le développement des affaires dans d’autres pays…

Notre toute première tournée de presse a eu lieu à Londres, puisque nous étions de toute façon dans la capitale britannique pour une conférence sur la sécurité informatique (InfoSecurity Europe). Lors de cette tournée de presse, nous avons fièrement annoncé notre intention d’ouvrir un bureau au Royaume-Uni. Les journalistes se demandaient simplement pourquoi, étant donné que Sophos, Symantec, McAfee, etc. étaient déjà confortablement installés dans le pays. Nous sommes donc passés en mode geek : nous leur avons tout dit sur le caractère véritablement innovant de notre entreprise, sur nos technologies et produits uniques et sur le fait que – grâce à eux – nous sommes meilleurs que tous les concurrents qu’ils venaient de mentionner. Tout cela a été noté avec un intérêt très surprenant (et un autre bonus : depuis lors, on ne nous a jamais posé de questions vraiment stupides !) Pendant ce temps, à InfoSecurity Europe, j’ai fait mon tout premier discours devant un public anglophone composé de… deux journalistes, qui se sont avérés être nos amis de Virus Bulletin qui en savaient déjà beaucoup sur nous ! C’était cependant la première (et la dernière) fois que nos présentations ne faisaient pas salle combe (au fait : plus de détails ici).

En ce qui concerne notre toute première conférence des partenaires, voici comment cela s’est passé…

Au cours de l’hiver 1998-1999, nous avons été invités à la conférence de notre partenaire OEM F-Secure (Data Fellows). C’est ainsi que nous avons découvert le format de la conférence des partenaires et l’idée formidable qu’elle représente : rassembler tout le monde, partager les dernières informations sur les technologies et les produits, écouter les préoccupations et les problèmes des partenaires et discuter de nouvelles idées. Nous ne sommes pas du genre à traîner – en un an (en 1999), nous avons organisé notre propre conférence de partenaires, en invitant à Moscou une quinzaine de partenaires d’Europe, des États-Unis et du Mexique. Nous voici tous réunis sur la place de la Révolution, à côté de la Place Rouge et du Kremlin :

En lire plus :Les années du cyberpassé – partie 8 : 1998-2000 (trois grandes premières : restructuration, bureaux à l’étranger, conférence des partenaires).

En lire plus :Les années du cyberpassé – partie 8 : 1998-2000 (trois grandes premières : restructuration, bureaux à l’étranger, conférence des partenaires).