juin 29, 2020

Les années du cyber-passé – partie 5 : 1996 (l’année où tout a basculé)

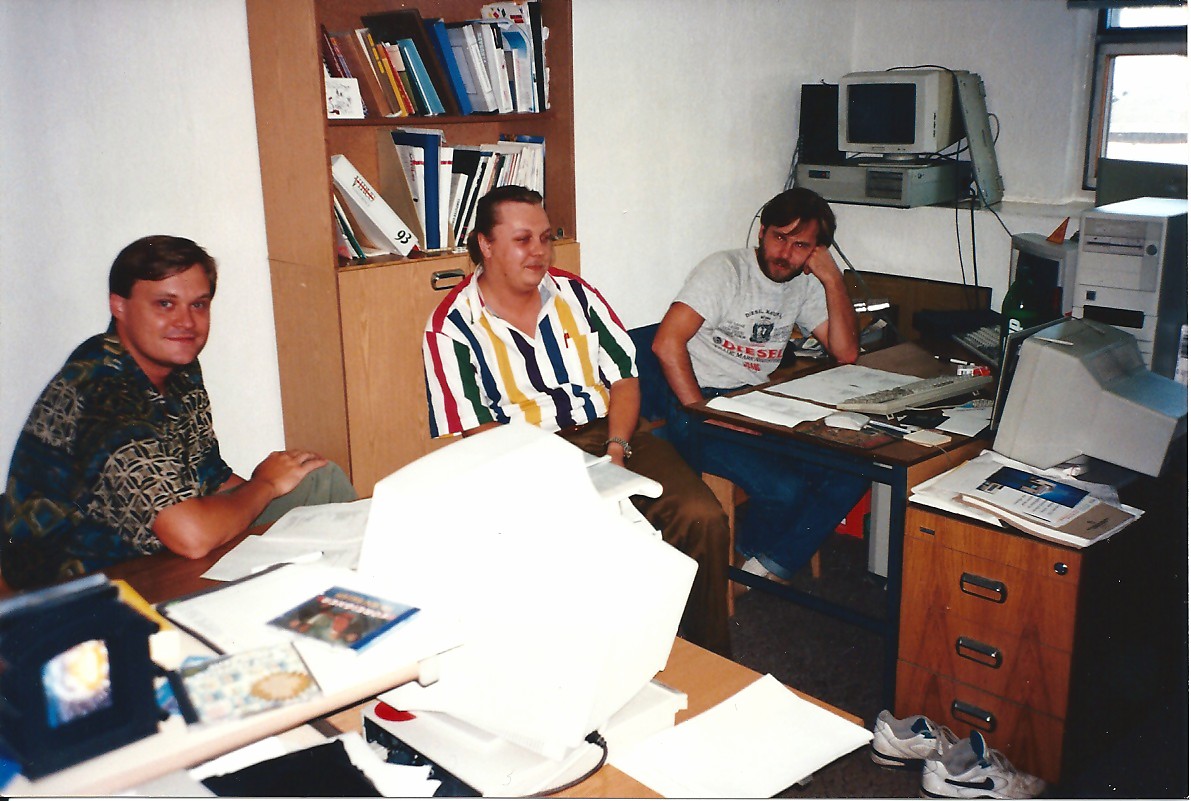

Par le présent acte, je vous raconte d’autres anecdotes qui remontent au jour où nous sommes passés d’une entreprise aux débuts modestes à ce que nous sommes aujourd’hui. Cette série des années du cyber-passé n’est possible que grâce au… confinement ! Sans cela, je n’aurai jamais eu le temps de remonter les méandres de ma cyber-mémoire…

Juste au cas où vous auriez raté les épisodes précédents, les voici :

Partie 1

Partie 2

Partie 3

Partie 4

Parfait. Partie 5 : 1996. Ce fut vraiment une année fatidique et un tournant décisif.

Premièrement, les fondateurs de KAMI, l’entreprise où je travaillais, ont décidé de se séparer. Par conséquent, KAMI a été divisée en plusieurs organisations indépendantes. L’année suivante, en 1997, nous nous sommes aussi séparés.

Deuxièmement, nous avons signé un contrat FEO (fabricant d’équipement d’origine) avec l’entreprise allemande G Data pour leur fournir notre antivirus. Ce contrat avait une durée totale de 12 ans… jusqu’en 2008, lorsque nous sommes devenus les numéros 1 sur le marché allemand. Voilà comment les choses se sont passées. Rien ne pouvait arrêter nos exploits originaux-technologiques ! Qu’allions-nous faire ? Quoi qu’il en soit, G Data nous avait contactés (nous ne pouvions pas chercher activement des partenaires technologiques à cette époque) avec la coopération de Remizov, patron de KAMI, et tout cela avait culminé avec la signature du contrat au CeBIT, comme je l’ai expliqué dans la partie 4. Voilà comment notre activité de licences de technologie a pris son envol.

Après les allemands (en 1995) ce fut le tour des Finlandais avec F-Secure (en 1996), ou Data Fellows à l’époque. Laissez-moi vous expliquer comment notre collaboration a commencé.

En août 1995, le tout premier virus macro est apparu et a infecté des documents Microsoft Word. Il s’avère que la création de virus macro était assez simple, que ce programme malveillant se propageait à une vitesse alarmante et qu’il touchait de nombreux utilisateurs qui ne se doutaient de rien. Ce fait a attiré l’attention d’autres créateurs de virus et les virus macro sont très rapidement devenus le problème le plus épineux pour le secteur des antivirus. Leur détection n’avait rien de facile puisque le format d’un document Word est très complexe (qui l’aurait cru ?). Les entreprises d’antivirus ont, pendant plusieurs mois, agi comme des chamans en utilisant plusieurs méthodes, jusqu’à ce McAfee (l’entreprise) communiqua en 1996 la « bonne » méthode de désassemblage des documents Word. Notre collègue Andrey Krukov (qui a rejoint notre équipe en 1995) s’est rapidement emparé de cette nouvelle et a mis au point une solution technologique plus élégante et plus efficace. J’ai fait passer le mot et les entreprises nous ont rapidement contactés pour nous faire une offre quant à l’achat de notre technologie. Après avoir recueilli diverses offres, nous avons organisé une réunion avec les différentes parties intéressées lors de la prochaine édition de la Virus Bulletin Conference organisée à Brighton, Royaume-Uni, à laquelle Andrey et moi avons participé en automne 1996.

Une fois à Brighton, les choses ne sont pas vraiment passées comme prévu : aucune de ces réunions n’a abouti ! Pourtant…

En lire plus :Les années du cyber-passé – partie 5 : 1996 (l’année où tout a basculé)