décembre 22, 2016

Infecter un ami, redémarrer des Boeing, boucher des trous sans authentification et plus encore.

Bonjour mes amis !

Voici mon nouvel article de la série « Uh-oh Cyber-Actualités« , celle où je vous tiens au courant de tout ce qui se passe de terriblement fragile et d’effrayant dans le monde numérique.

Depuis le dernier « Uh-oh », beaucoup d’actualités se sont accumulées et nécessitent votre attention. Oui, le flux de « Uh-oh » est passé de simples gouttes de ruisseau de montagne aux chutes du Niagara. Et ce flux ne cesse de s’accélérer…

En tant que vétéran de la cyberdéfense, je peux vous dire que par le passé, on parlait des cataclysmes à l’échelle planétaire pendant six mois. Tandis qu’aujourd’hui, le flux des messages est comme du saumon pendant la période du frai : surchargé ! Inutile de dire que les nouvelles de nos jours vont tellement vite, qu’on pourrait les comparer à des attaques par déni de service. « J’ai appris l’autre jour le piratage de Mega-Corporation X où tout a été volé, même le hamster du patron a été emporté par un drone ! »…

Qu’importe, puisque le nombre de cyber scandales a augmenté rapidement, par conséquent le nombre de scandales aussi. Auparavant, il y en avait trois ou quatre par blog. Aujourd’hui : sept !

Vous avez préparé le popcorn/le café/la bière ? C’est parti…

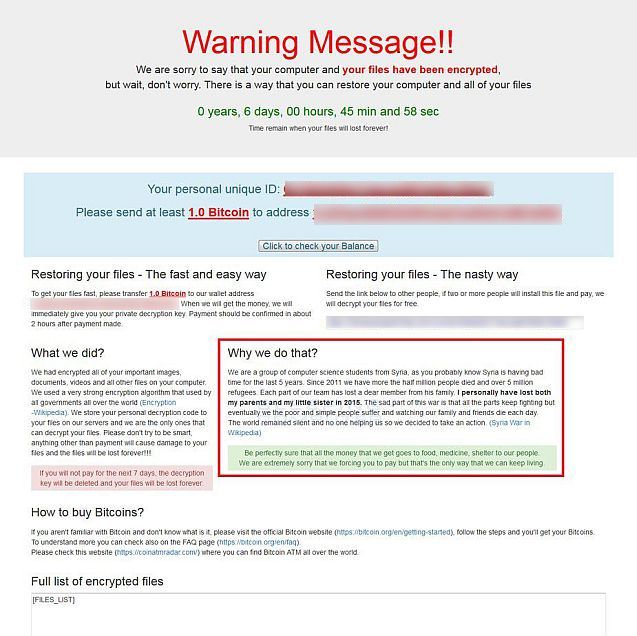

1) Infecter un ami et débloquer ses fichiers gratuitement.

Les cybercriminels ont longtemps mené leurs activités illégales comme étant leur business. Et nous avons récemment entendu parler de leur nouvelle combine de faire des affaires de manière légale, ils ont une « conférence de partenaires » où ils discutent tous de coopération et de stratégie. Je parie qu’ils ont également lu des manuels de marketing et management. Toutefois, c’est plutôt logique : Comment monter un business ? On pense aux produits, services, améliorations, les structures organisationnelles, les moyens et tout le reste.

Par conséquent, je suppose que c’était logique de voir cette nouveauté également apparaître. Quelqu’un a trouvé un nouvel outil d’expansion du marché concernant les ransomwares. « Infectez deux amis d’un malware qui vous a infecté, et on vous donne la clé pour déchiffrer vos propres fichiers gratuitement ! » Trop aimable.

Chaque victime d’un tel ransomware doit se demander : « Devrais-je cliquer ou ouvrir quelque chose que je ne devrais pas ? C’est moi qui n’ai pas une protection suffisante ? Ou faut-il blâmer un ami infidèle ?

Heureusement, ce ransomware n’a pas fait son apparition dans la nature (du moins, aucun cas n’a été trouvé) ; pour l’instant, il s’agit d’un simple projet de recherche trouvé au fin fond des eaux troubles du Dark Web.

2) Chasseurs de têtes d’hackers efficaces.

Un sérieux problème pour n’importe quelle entreprise : Comment trouver les bonnes personnes et les motiver à travailler efficacement ? Conforme aux tendances modernes des entreprises, certains organisateurs d’attaques par déni de service en Turquie ont construit une plateforme de ludification pour les attaques par déni de service où les participants sont en concurrence avec d’autres pour gagner des points. Les points peuvent être plus tard convertis en outils de piratage informatique et en logiciels de fraude au clic.

Cette plateforme est patriotique, impliquant des victimes d’attaques par déni de service « ennemies de la Turquie » du PKK à Angela Merkel. Les participants sont inscrits sur des forums clandestins sur le Dark Web. Des attaques par déni de service faisant appel à la production participative se sont bien sûr déjà produites, mais à présent des hackers entreprenants ont migré vers une plateforme appropriée avec un système de motivation des participants établi. J’ai une image en tête d’un diplômé d’un MBA comme celui qui a pensé à tout cela…

3) Le retour de Shamoon, et les difficultés d’attribuer des cyberattaques.

Des hackers avaient attaqué la banque centrale saoudienne, plus une série d’autres organismes officiels et organisations en Arabie Saoudite avec l’aide du bon vieux Shamoon. Apparemment, l’agence de l’aviation civile saoudienne avait été immobilisée pendant plusieurs jours, les aéroports quant à eux étaient restés ouverts.

Laissez-moi vous rappeler les dégâts provoqués auparavant par ce malware en Arabie Saoudite. En 2012, avec son aide, certains cybermalfrats avaient effacé toutes les données et toutes les sauvegardes de Saudi Aramco, la plus grande compagnie pétrolière du pays monde. Evidemment, vous devez bien vous douter que les dommages ont été colossaux. Et ici à nouveau, il se produit la même chose quatre ans plus tard dans le même pays. Et encore une fois, les regards se tournent vers l’Iran comme étant l’organisateur de l’attaque.

Néanmoins, les regards ont beau se tourner n’importe où, ils ne prouvent rien. Et c’est typique de la plupart pour ne pas dire de toutes les cyberattaques, qu’elles soient avancées ou basiques : on n’est jamais sûr à 100% de qui en est à l’origine. Dans ce cas, il n’y a aucune preuve du tout, seulement beaucoup de spéculation. En vrai, il y a sans doute des preuves, mais il est sûr qu’elles n’ont pas été rendues publiques pour une raison quelconque.

La même chose s’est produite lors de la cyberattaque contre Sony Pictures, tout le monde ne croyait pas en la version « officielle » mettant en cause la Corée du Nord, et il y avait un certain nombre d’autres versions sérieuses. C’est tout simplement la même chose aujourd’hui : tout le monde ne croit pas et de loin que l’Iran soit à l’origine de la dernière sortie de Shamoon. Un certain article du site Middle East Eye, a mis en avant par exemple l’idée qu’il pourrait s’agir des Israéliens, dans le but de gâcher les relations entre l’Iran et l’Arabie Saoudite, ce qui est dans l’intérêt d’Israël, et non de l’Iran. Tout cela est très intriguant et digne d’un roman d’espionnage, cependant nous ne découvrirons probablement jamais qui est le responsable.

Attribution. Il s’agit plutôt d’un mot sophistiqué mais très nécessaire en cybersécurité. C’est pour cela qu’il est extrêmement difficile d’être capable d’attribuer précisément une cyberattaque, c’est-à-dire, pour déterminer qui en est véritablement l’auteur. Les preuves d’une attaque sont en général faibles, et relativement faciles à falsifier. Cela signifie que seules des hypothèses peuvent être faites quant à l’attribution. Rien de concret. Et c’est précisément pourquoi nous ne devons jamais accuser quelqu’un. Cette position ne plaît pas aux journalistes qui souhaitent bien évidemment obtenir leurs scoops, ce qui est normal. On devrait uniquement désigner un coupable si on en est sûr à 100%, ce qui n’arrive jamais.

Ci-dessous, une cyber actualité uh oh en relation avec le hardware…

4) N’oubliez pas de redémarrer… Votre Boeing !

Que se passe-t-il si vous ne redémarrez pas votre ordinateur pendant des semaines ? La réponse habituelle : il commencera à ralentir. Mais que se passe-t-il si on ne redémarre pas un Boeing 787 Dreamliner ? Il deviendrait pendant un court instant incontrôlable ! C’est la raison pour laquelle la Federal Aviation Administration des Etats-Unis requiert désormais que tous les Dreamliners soient redémarrés toutes les trois semaines. S’ils ne le font pas, « tous les modules de contrôle de vol du 787 pourraient se réinitialiser simultanément s’il a tourné en permanence pendant 22 jours… et les pilotes pourraient perdre le contrôle d’un Dreamliner ».

Eh bien, j’ai volé à bord de ces gros oiseaux et atterri sans encombre, donc je suppose qu’ils le redémarrent de temps en temps.

Il est intéressant de voir à quel point la magie des ordinateurs remplace la mécanique traditionnelle. Par le passé, les premières mesures qui étaient prises étaient mécaniques, comme la révision d’une voiture, vérifier le niveau des fluides, et faire les réparations nécessaires etc. De nos jours, c’est « éteindre puis rallumer pour redémarrer » pour réparer les choses, y compris les avions de ligne ! C’est la nouvelle réalité cyberphysique !, où la sécurité physique de beaucoup de monde dépend de la stabilité des ordinateurs. Argh. Bienvenue dans le nouveau monde courageux mes amis !

5) Un haut-fourneau allemand victime d’une cyberattaque.

Il est bien triste de voir que des nouvelles comme celle-ci sont prises de plus en plus à la légère, du fait qu’elles se produisent souvent : les hackers du groupe Winnti ont piraté le géant allemand ThyssenKrupp pour voler des secrets de sa division de l’ingénierie. Encore une nouvelle entreprise qui s’ajoute à la longue liste du « piratage informatique ». Ce n’est pas la première, et il est certain que ce ne sera pas la dernière, ce n’est pas si grave que ça » soupireront les lecteurs. Pourtant !…

Il s’agit d’un problème majeur. Lorsqu’ils commencent à voler des secrets à de grandes entreprises industrielles, cela devrait alarmer, pour si d’autres cas similaires mijotaient, on pense à des cyberattaques destructrices dans le même esprit.

A propos, dans ce cas, des rumeurs ont circulé dans les médias que ce piratage se référait anonymement à celui de 2015 dans lequel un grand haut-fourneau avait été piraté et saccagé. ThyssenKrupp a nié les faits. Je ne suis pas sûre que les détails de l’histoire aient été rendus publics. Mais ce qu’on peut dire sur ce qui s’est passé c’est qu’il s’agissait d’une cyberattaque très grave, en réalité la seconde à provoquer des dégâts matériels confirmés. Et il n’y a pas que les hauts-fourneaux qui devraient s’inquiéter…

6) Des capteurs pas si intelligents que ça.

Encore une fois, cela concerne le hardware et ses vulnérabilités. Un fabricant de panneaux solaires a sorti un patch pour ses capteurs de puissance. Sans ça, les cybercriminels pourraient prendre le contrôle du système et le manier, par exemple en communiquant des données incorrectes sur l’énergie fournie pour le réseau général. Oh, plus (bien sûr, de nos jours), ils pourraient utiliser les panneaux solaires pour qu’un botnet prenne part à des attaques par déni de service. Le script intitulé « attaques par déni de service sur les caméras de sécurité de panneaux solaires, qui proviennent de routeurs domestiques » se rapproche de plus en plus de la réalité de nos jours…

Quelle était la vulnérabilité ? Le mot de passe d’administrateur par défaut sur tous les appareils est le même, et on peut le trouver en regardant les instructions vidéo pour les panneaux solaires sur YouTube. Très malin.

N’oubliez pas de redémarrer votre capteur de puissance après avoir exécuté la mise à jour !

7) Plus d’Internet des objets nuisibles : mais celui-ci est juste ridicule.

L’histoire tristement célèbre de l’infâme botnet Mirai continue, après avoir obtenu le titre de l’attaque par déni de service la plus puissante de l’histoire. Le facteur le plus distinctif de Mirai est qu’il n’infecte pas en général des ordinateurs personnels, serveurs, tablettes etc. Il ne s’y intéresse pas. Il est comme une bonne startup : orienté vers une nouvelle réalité, l’Internet des objets.

Le dernier scandale en date de Mirai : Un million de clients de Deutsche Telecom se sont retrouvés privés d’Internet après le piratage de leurs routeurs par le botnet. Il a ensuite fait la même chose avec ~100 000 utilisateurs du Royaume-Uni. Le ver utilise le port WAN connecté à Internet, à travers lequel il est possible de prendre le contrôle de l’appareil à distance, SANS LOGIN NI MOT DE PASSE ! Combien de modèles ont été affectés dans le monde ? Hmmm, au minimum, ce chiffre. Ça donne envie de se pincer pour vérifier qu’on ne rêve pas. COMMENT cela est-il possible ? PAS D’AUTHENTIFICATION ? Même le fidèle mot de passe ‘12345678’ n’est pas requis !!!

Le manque de sécurité flagrant vous fera penser : combien d’efforts faut-il pour boucher tous ces trous béants ? Vous réfléchissez plus en profondeur… : il y a ensuite tout ce qui est moins évident, les trous béants, les cachés, les discrets, qui sont tout aussi graves, si ce n’est plus. Combien d’efforts seront nécessaires pour tous les boucher ? Réponse courte : beaucoup. Par conséquent, si vous êtes à ce moment de votre vie où vous ne savez pas quoi faire plus tard, optez pour la cybersécurité : vous êtes sûr d’avoir un travail :).

C’est tout pour aujourd’hui mes amis en ce qui concerne les dernières actualités uh-oh de l’année. J’espère que vous les avez appréciées ou encore mieux, qu’elles vous ont percutées. Non pas que j’aime vous inquiéter avec ce genre d’actualités, mais comme vous le savez, quelqu’un doit bien le faire.

Restez à l’écoute, plus d’actualités uh-oh sont à venir pour la nouvelle année, vous pouvez en être sûrs…