mars 4, 2019

Cyber-histoires du côté obscur : piratage japonais légal ; piratage de Keychain ; 2FA = 0 dollars ; qui est à l’origine de cette attaque informatique en Iran ; et un léopard de mer qui a avalé une clé USB.

Bonjour à tous !

Voici la dernière édition de mon bulletin régulier / occasionnel sur les informations relatives à la cybersécurité : les histoires les plus intéressantes, récentes et absurdes…

Piratage approuvé par l’État !

Le gouvernement japonais est soupçonné d’organiser le piratage de 200 millions d’appareils de l’Internet des Objets de ses citoyens. Il ne s’agit pas d’un film de science-fiction, et il semblerait que cette situation soit bien réelle. C’est comme ça que les japonais se préparent à accueillir les Jeux olympiques qui auront lieu à Tokyo en 2020. Tout est parfaitement légal puisque le gouvernement est à l’origine de cette action. Les appareils des citoyens seront piratés en utilisant la méthode préférée des cybercriminels : les mots de passe par défaut et les dictionnaires de mots de passe. S’il s’avère que le mot de passe d’un dispositif est faible, alors les bureaucrates vont l’inclure dans une liste d’appareils non sécurisés, et ces informations seront ensuite transmises aux fournisseurs de services Internet qui devront le communiquer aux abonnés et les convaincre de mieux protéger leur dispositif en modifiant leur mot de passe. Il s’agit d’un test de résistance à l’approche des Jeux olympiques, afin de déterminer si les appareils de l’Internet des Objets du pays sont bien protégés, et pour essayer d’empêcher leur utilisation lors d’attaques qui viseraient l’infrastructure des Jeux olympiques. Les méthodes utilisées pour ce » test » peuvent facilement être contestées, mais le fait que les autorités fassent quelque chose de concret suffisamment à l’avance est un point positif. Il ne faut pas non plus oublier que les Jeux olympiques ont déjà été pris pour cible dans le passé, et le Japon n’était pas si loin.

Oups !

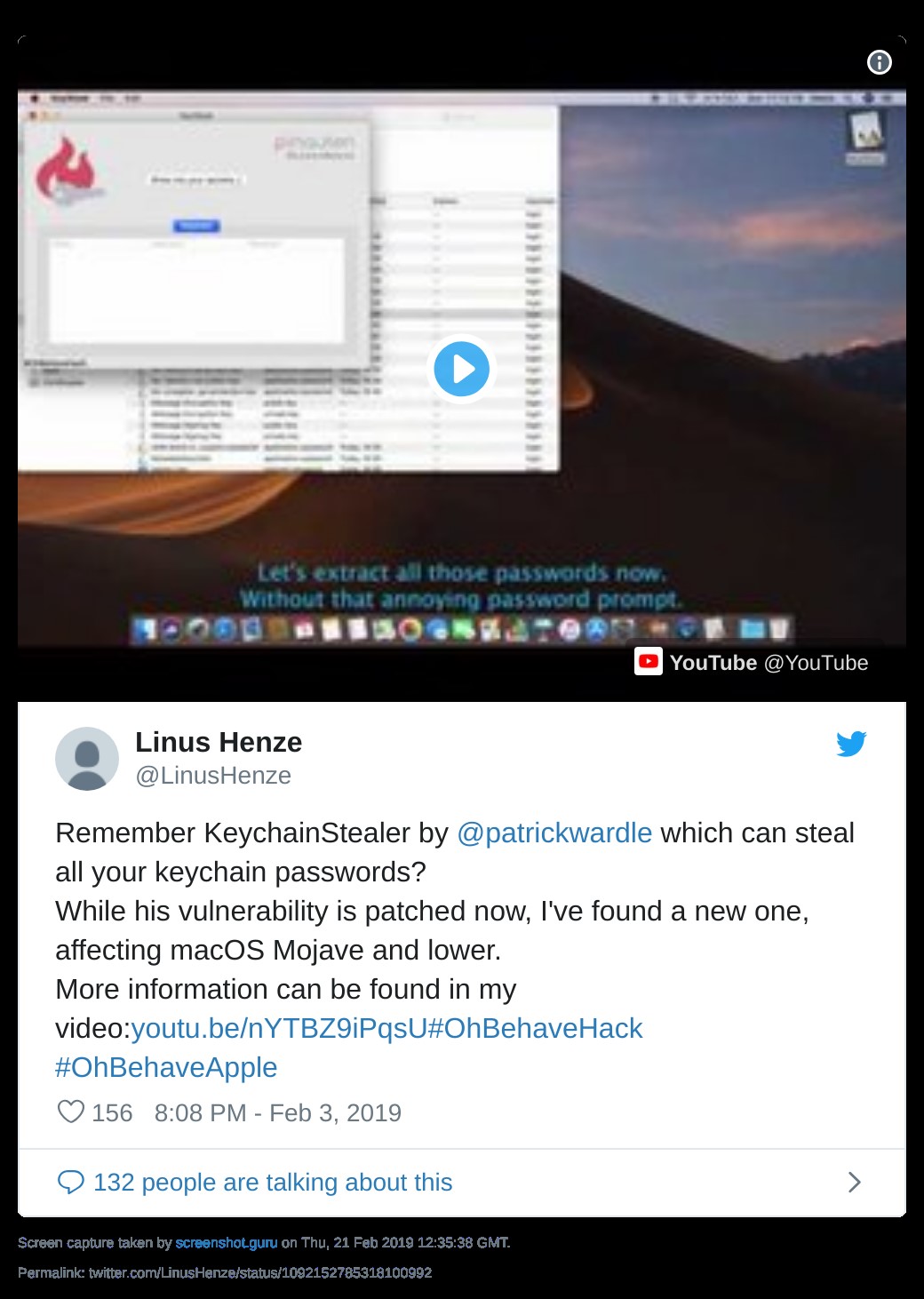

Un pirate informatique de 18 ans, Linus Henze, a publié une vidéo qui révèle une faiblesse surprenante de MacOS. Il s’agit surtout du programme Keychain qui garde et protège les nombreux mots de passe de l’utilisateur. L’adolescent a utilisé un exploit zero-day pour développer une application qui peut analyser tout le contenu du programme Keychain. Il est assez curieux et étrange de voir que M. Henze n’envisage pas de partager ses recherches et son application avec le géant technologique, puisqu’Apple ne dispose pas d’un programme de récompense pour les chasseurs de bugs (bug bounty). L’entreprise a deux options : soit elle négocie avec l’expert, ce qui serait une première pour Apple, soit elle essaie de résoudre le problème elle-même, ce qu’elle pourra ou non faire.

Pendant ce temps vous, chers lecteurs, n’avez pas à vous en faire pour la sécurité de vos mots de passe ! Il existe (qui l’aurait cru ?!) des gestionnaires de mots de passe multiplateformes parfaitement bien protégés. Quand aux chercheurs, sachez que certains fabricants de logiciel ont des programmes bug bounty.

Il est désormais possible de pirater l’authentification à deux facteurs.

De plus en plus de comptes bancaires sont piratés. L’exemple le plus récent est celui des comptes de la banque britannique Metro Bank. La méthode utilisée pour ces vols consiste à intercepter les messages envoyés aux propriétaires du compte sur leur téléphone pour procéder à l’authentification à deux facteurs. La 2FA est positive : c’est un niveau de sécurité supplémentaire et bien plus, alors pourquoi pas ? C’est juste que les SMS sont loin d’être la solution la plus sécurisée pour transmettre ces données. Par exemple, les vulnérabilités du protocole SS7, utilisé par les entreprises de télécommunications du monde entier pour coordonner le routage des messages et des appels, peuvent être exploitées. Si les escrocs informatiques arrivent à accéder au réseau mobile d’un opérateur, ils peuvent alors modifier le routage des messages et des appels sans que l’utilisateur ne le sache. Ils doivent d’abord connaître votre identifiant et votre mot de passe pour se connecter aux services bancaires en ligne, mais c’est dans les cordes des pirates informatiques actuels qui sont armés de leurs astucieux claviers espions, de leurs méthodes d’hameçonnage, et de leurs chevaux de Troie bancaires.

Une fois qu’ils ont accès aux services bancaires en ligne, les criminels font une demande de transfert et interceptent le code à usage unique envoyé par la banque. Ils saisissent le code et la banque autorise le virement puisque le mot de passe et le code ont été saisis correctement. Les criminels rient au nez de la banque tout au long du processus, si l’on peut dire.

Que pouvez-vous faire pour ne pas être victime d’un tel scénario ? Voici quelques conseils :

- Ne communiquez jamais vos identifiants et vos mots de passe, pas même à l’employé d’une banque. Ce conseil vous est sûrement familier puisque les banques ne cessent de nous le rappeler dès que possible.

- Protéger vos appareils des malwares grâce à une application antivirus de confiance. Il s’avère que j’en connais une… mais non, vous choisissez celle que vous voulez.

Espionnage informatique des diplomates étrangers en Iran ; qui en est à l’origine ?

Nos chercheurs ont récemment découvert plusieurs tentatives d’attaques cherchant à infecter les missions de diplomates étrangers en Iran à l’aide de malwares plutôt primitifs utilisés pour faire du cyber espionnage. La porte dérobée serait associée au groupe de pirates informatiques connu comme Chafer. Il s’avère que ces individus » parlent » persan et auraient été responsables de la cybersurveillance d’individus dans le passé. Cette fois, les cybercriminels ont utilisé une version améliorée de la porte dérobée Remexi, conçue pour contrôler à distance, comme administrateur, l’ordinateur de la victime.

Remexi a été détecté pour la première fois en 2015. Il était alors utilisé pour surveiller de façon illégale certains individus et organisations dans toute la région. Ce programme de surveillance qui vise Windows peut exfiltrer le texte saisi sur le clavier, les captures d’écran, et les données relatives au navigateur comme les cookies et l’historique.

De nombreux malwares » faits maison » sont utilisés dans la région, et sont souvent associés à des services de domaine public. Qui se cache derrière ces attaques en question ? Il a été particulièrement difficile de le découvrir puisque le malware est artisanal. Ce pourrait être n’importe qui : les iraniens, ou non iraniens, qui réalisent une opération sous fausse bannière. Malheureusement les fausses bannières vont de succès en succès et ne semblent pas prêtes de disparaître.

« En fait il s’avère que… un phoque a avalé ma clé USB, Monsieur. »

Nous sommes en Nouvelle-Zélande et, alors qu’un vétérinaire se promenait sur la plage, il a remarqué qu’un léopard de mer était malade. N’importe quel vétérinaire serait inquiet et c’est pourquoi il a… prélevé un échantillon des excréments du pauvre phoque pour les analyser. Il s’attendait à trouver d’horribles petits parasites, virus ou autres ; mais il s’avère qu’il a mis la main sur… une clé USB. Après avoir (je l’espère) bien désinfecté l’objet, le vétérinaire a branché la clé USB sur son ordinateur. Ne faites jamais quelque chose de similaire mes chers amis, il s’agit d’une situation exceptionnelle. Et devinez quoi ? La clé USB contenait de magnifiques photos du paysage de la Nouvelle-Zélande. Le vétérinaire et d’autres personnes essaient désormais de retrouver les propriétaires de la clé USB en diffusant la vidéo ci-dessous. Vous les reconnaissez ?