mars 20, 2013

Cjdthityyj ctrhtnyj/.*

Comme certains d’entre vous l’ont peut-être deviné – ce post parle de chiffrement !

Plus précisément, du nouveau système de chiffrement complet du disque et/ou bien par fichier qui est inclus dans notre nouveau produit d’entreprise.

Laissez-moi vous prévenir dès le début – vous allez rencontrer dans ce post un certain nombre de termes techniques spécifiques ainsi que de nombreuses informations. J’ai essayé de le rendre le plus simple et le moins ennuyeux possible. Néanmoins, si le chiffrement ne vous a jamais passionné, eh bien vous pouvez vous échapper avant même de commencer – et découvrir les trésors touristiques de la Nouvelle-Zélande, par exemple. 🙂

Doooonc. Le chiffrement :

Mais avant de commencer, vous vous demandez peut-être pourquoi nous avons soudainement décidé de nous lancer dans le chiffrement quand il existe déjà plein d’entreprises qui offrent des solutions de chiffrement – des gratuites, des payantes, et des sharewares; et également des propriétaires et des libres ? On peut en effet se poser la question. Le monde a-t-il vraiment besoin d’un autre logiciel ? Bien sûr qu’il en a besoin – s’il propose un tout autre niveau de chiffrement et combine de multiples outils de sécurité, le tout formant un logiciel de qualité supérieure, comme aucun auparavant. Mais, je vais un peu trop vite…

Premièrement, rembobinez, contexte, histoire, etc.

Dans ces cyber-pages, j’ai déjà parlé à maintes reprises des deux problèmes les plus importants du monde de la sécurité IT – (i) l’extrême complexité et sophistication des systèmes IT, et (ii) le fait que les budgets pour créer, adapter, et maintenir de tels systèmes ne sont pas illimités. En réalité, ces problèmes ne s’appliquent pas seulement au monde de la sécurité IT, mais à l’information elle-même. Si vous creusez un peu plus loin, vous découvrirez qu’il existe des problèmes à l’échelle mondiale.

Curieusement, ces deux problèmes correspondent parfaitement au principe des vases communicants : tenter de s’attaquer au problème de budget sans aucuns moyens financiers (par exemple, en installant des logiciels gratuits) fait automatiquement augmenter le niveau de liquide dans les deux verres – en d’autres termes, cela augmente la complexité du système et en augmente le coût.

Quelle est donc la solution ?

La solution est le tout-en-un. La protection des malwares, spams, zero-days et autres diableries provenant d’Internet; les listes blanches, le refus par défaut, le contrôle des applications, la gestion des périphériques mobiles (MDM) ainsi que celle tu trafic Web, et enfin – le chiffrement; tous ces aspects de sécurité globale vitaux contrôlés via une unique console de gestion des systèmes; et tout cela sans le traditionnel compromis entre fiabilité et fonctionnalité.

L’aspect présent dans l’ensemble du système – qui le renforce – est le chiffrement. Le chiffrement de données est bien sûr nécessaire pour empêcher l’accès aux données en cas de perte ou de vol d’informations corporatives – ou même de nos journées privées. Il se trouve que selon une intéressante étude d’Intel, chaque ordinateur portable perdu coûte en moyenne 50 000 $ à une entreprise; le prix du matériel représente seulement 2% de cette somme; le reste provient des dégâts causés par les données qui ont été compromises (vous pouvez donc vous imaginer combien vous pourriez économiser grâce au chiffrement ?!).

Néanmoins, outre son utilité évidente, le chiffrement joue d’autres rôles importants en termes de sécurité. Par exemple, le chiffrement est en première ligne dans la bataille contre les fuites de données. Il renforce également le contrôle des applications, aide à séparer les données personnelles des professionnelles dans les mobiles, et bien plus encore. Par conséquent, le marché du chiffrement a connu un virage important, des solutions hautement personnalisées aux solutions à facettes multiples. Et ces dernières comprennent, naturellement, les nouvelles caractéristiques de chiffrement incluses dans notre nouveau KESB.

Voilà. Maintenant, pour ce qui est du chiffrement disponible dans nos produits, et pourquoi il est mieux que ce qu’offrent les autres solutions…

Il se trouve qu’on a tous une idée différente de ce que nous aimerions trouver dans un système de chiffrement, c’est pourquoi nous avons décidé de toutes les couvrir. Nous offrons deux types de chiffrement : le FDE (le chiffrement complet du disque) et le FLE (le chiffrement par fichier), ainsi les besoins de chacun sont satisfaits. Vous pouvez également avoir un peu des deux; par exemple, utiliser le FLE pour protéger les ordinateurs de votre entreprise et le FDE pour les ordinateurs portables.

Le FDE chiffre la totalité du support en question, et requiert une identification au lancement du système d’exploitation. Et c’est là que nous avons ajouté une autre caractéristique utile : en entrant votre identifiant et mot de passe à ce stade, vous vous identifierez automatiquement dans le système opératif (merci à l’authentification unique).

Et le FLE – c’est à dire le chiffrement par fichier et dossier bien sûr.

Maintenant laissez-moi vous montrer que nous sommes meilleurs que nos concurrents en trois points :

- Notre chiffrement peut-être affiné de façon à ce qu’il ne chiffre que certains types de fichiers (par exemple, .doc ou .xls), mais il peut aussi chiffrer tous les types de fichiers qui ont été créés pour certaines applications – quelque soit leur extension ou leur emplacement. Vous pouvez d’ailleurs profiter de l’intégration de nos technologies et ajuster des règles spécifiques de chiffrement pour chaque programme en utilisant un autre outil essentiel de notre logiciel – le contrôle d’applications.

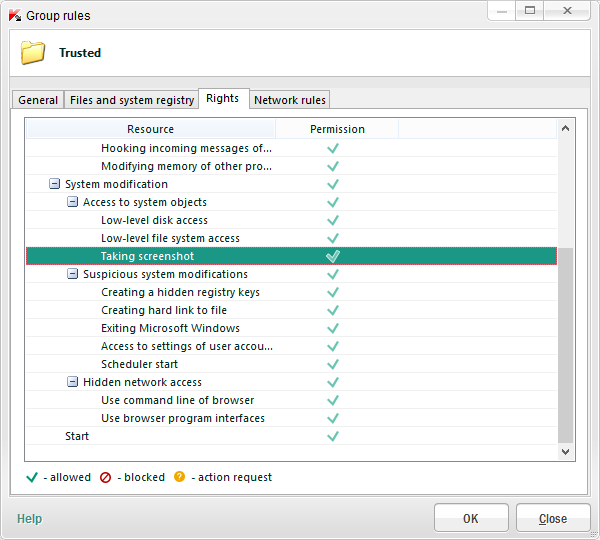

Un autre exemple illustrant les avantages de l’intégration : des données peuvent être encryptées sur un ordinateur, mais un oubli subsiste – la fonction « Capture d’écran ». Grâce à notre contrôle d’applications, il est possible de bloquer les applications qui peuvent effectuer des captures d’écran, alors que l’administrateur systèmes a simplement à désactiver la touche magique « Impr » dans le registre du système.

- Notre chiffrement s’assure que les fichiers restent cryptés quand ils se déplacent sur un réseau. Nombreux de nos concurrents protègent les données seulement localement, et lorsqu’elles sont transférées dans un réseau ou copiées vers un support externe, elles ne le sont plus (je ne plaisante pas).

Une autre caractéristique intéressante – si vous utilisez une clé USB, est le mode portable, qui autorise les utilisateurs à ouvrir des fichiers même sur des ordinateurs où nos produits ne sont pas présents. Pour cela, il existe un gestionnaire de fichiers adapté – une sorte de mini-navigateur. Pour voir les fichiers avec le navigateur, l’utilisateur doit entrer son mot de passe; et cela ne peut pas être 12345 ou quelque chose du genre, mais un mot de passe avec un niveau de sécurité plus élevé que le minimum mis en place par l’administrateur systèmes et la politique corporative en question.

- Maintenant, il est possible de limiter l’accès aux données chiffrées à des applications spécifiques. Par exemple, pour bloquer l’envoi de données cryptées via Skype, tout en maintenant la fonctionnalité principale de Skype. Et si quelqu’un essaie de sauvegarder ou de transférer des fichiers confidentiels via un service cloud public comme Dropbox (qui a déjà été piraté), ils seront sauvegardés/transférés dans un format chiffré automatiquement.

Le FDE et le FLE travaillent tous deux en coulisses; ils travaillent en arrière-plan et effectuent le chiffrement/déchiffrement des données au fur et à mesure, ne nécessitant aucune intervention, confirmation ou toute autre chose telle que cliquer sur un bouton. En d’autres termes, quand vous sauvegardez quelque chose sur votre disque, notre agent intercepte discrètement l’opération, chiffre les données et les place au bon endroit. L’algorithme utilisé est le meilleur de l’industrie – un chiffrement AES 256 bits qui peut être piraté – pour la modique somme de 1,5 milliards de dollars, à l’aide de quatre térawatts d’électricité (c’est plus que la consommation des Etats-Unis en un an), et en utilisant toute la puissance informatique de…, humm, la planète entière !

Bien sûr, des erreurs peuvent se produire – qu’elles soient logicielles, matérielles ou humaines, mais pour y remédier il existe une ressource adaptée. L’administrateur systèmes a à sa disposition un disque de restauration doté d’un utilitaire spécial qui peut encrypter les données. Les oublis des utilisateurs après les vacances d’été peuvent facilement être réparées grâce l’authentification essai/réponse. Alors que si ces oublis s’avèrent plutôt être malintentionnés, il est possible d’accéder aux données chiffrées via les comptes administrateurs.

Les trois points cités ci-dessus – et les autres – sont effectués sans aucune confusion entre les agents locaux, les systèmes de contrôle ou les politiques. Toutes les fonctions de chiffrement (ainsi que d’autres fonctions de protection) sont regroupées en une seule application, gérées à partir d’une seule console, et elles se conforment à une politique de sécurité unique.

Donc, comment avons-nous réussi à élaborer une telle technologie, alors que les autres n’y sont pas arrivés ?

C’est assez simple : nous ne parcourront pas l’industrie pour racheter d’autres fournisseurs de sécurité dans l’objectif de passer l’étape de développement. Non, non. Avec une telle approche des cafouillages arrivent toujours, et il en est de même des incompatibilités de fonctionnement entre les entreprises. Non, nous avons tout fait nous-mêmes, de A à Z. Le résultat est que nous sommes les premiers à avoir élaboré une protection/système de chiffrement, le tout inclus dans une solution globale complexe, dont la mise en place, l’intégration interne avec d’autres technologies, la flexibilité, et l’adaptation s’avèrent toutes être bien plus avancées que celles de nos concurrents. Oh oui !

Brièvement, à propos de nos plans pour le futur :

Pour le moment le chiffrement fonctionne uniquement sous Windows. Dans nos versions futures, nous l’adapterons aux serveurs Windows ainsi qu’aux ordinateurs Linux et Mac. Nous ajouterons également le support des cartes SIM et des jetons au lancement du système d’exploitation, des méthodes supplémentaires pour restaurer l’accès aux données (questions secrètes), conserver le chiffrement des fichiers quand ils sont envoyés via e-mail, et bien plus encore.

Plus de détails sur le chiffrement : dans notre brochure d’entreprise, ou sur ce site.

*PS : Qui a deviné ce qui est écrit dans le titre de ce post ?